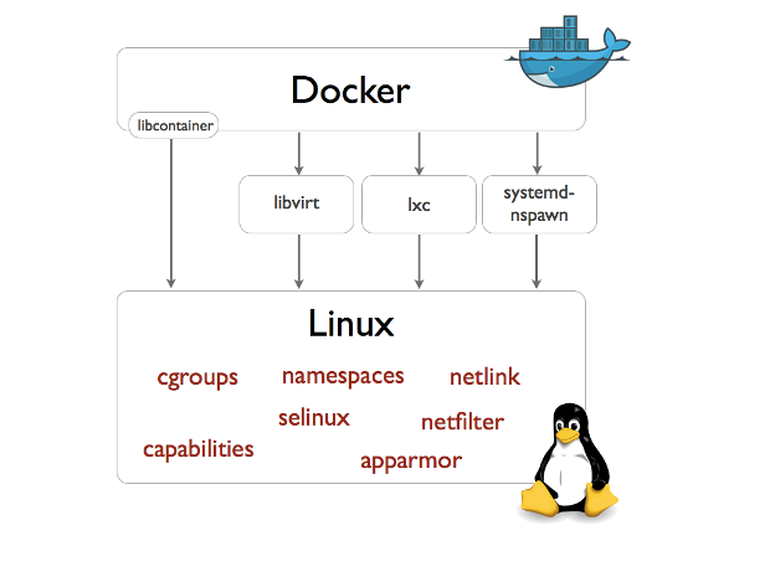

轻量便携的containernamespace和cgroup区别,如dockernamespace和cgroup区别,使得应用打包和发布变得非常简便本系列文章将分析container所使用的核心技术,包括Linux namespace,cgroups,overlayfs等,帮助读者手动创建类似container的环境cgroupcontrol group是Linux内核的一个特性,用于限制统计隔离一组进程的资源,如CPU内存磁盘网络等。

容器特性包括便携性隔离性可配额与安全性用户只需两步制作容器镜像与创建运行沙盒容器镜像使用Linux的Union FS技术,将依赖环境信息分层联合挂载到根目录沙盒技术基于Linux的Namespace和Cgroups,实现应用隔离与资源限制Namespace技术隔离了进程视图,通过指定参数CLONE_NEWPID创建新进程,实现进程。

Linux 38内核包含了6种主要的命名空间Mount mntProcess ID processNetwork netInterProcess Communication ipcUTSUser ID user 以及 cgroup namespace每个进程绑定于特定命名空间,只能查看并操作该命名空间内的资源命名空间概念将全局系统资源封装在一层抽象之中,使得资源在。

2 进程组优先级控制Prioritizationcpu子系统允许分配特定的cpu share给某个进程组,以此调整其优先级3 记录资源使用量Accountingcpuacct子系统可以记录进程组使用的cpu时间,帮助分析和优化性能4 进程组隔离Isolationns子系统允许不同进程组使用不同的namespace,实现进程网络。

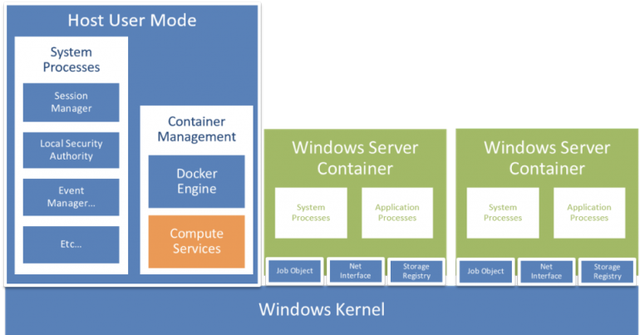

首先,容器与宿主机的内核关系是共享内核当 Docker 镜像启动后,成为容器,实际是在宿主机的操作系统下运行的一个进程,这些进程共享宿主机的内核与虚拟机VM不同,Docker 通过操作系统级别的虚拟化实现资源隔离,无需在容器内安装额外的 GuestOS接下来,了解 Docker 通过 Namespace 和 Cgroup。

总结namespace和cgroup是Docker实现高效资源隔离的核心技术,namespace负责隔离进程和资源,cgroup负责限制进程对物理资源的使用这两者的结合使得Docker容器能够在同一主机上安全高效地运行多个互不干扰的应用。

Linux内核中的cgroup机制允许系统管理员为进程组分配资源,包括CPU时间内存和磁盘IO尽管Docker直接对磁盘空间没有限制,但可以通过配置容器的cgroup来间接控制其磁盘使用情况例如,可以设置磁盘IO限制或内存交换策略,以防止容器过度占用系统资源namespace则为容器提供了隔离环境,每个容器拥有独立的。

还没有评论,来说两句吧...